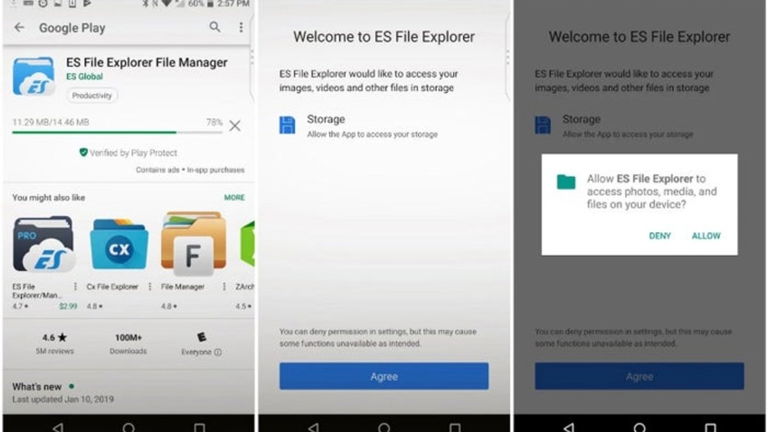

Detectan una vulnerabilidad en ES File Explorer, el popular explorador de archivos

Actualización | 18/01 - El desarrollador de ES File Explorer confirmó ser consciente del error descubierto en la aplicación, y se puso manos a la obra en solucionarlo. Actualmente, la nueva versión de la aplicación ya se encuentra en Google Play libre de esta vulnerabilidad.

Google Play tiene una gran cantidad de aplicaciones, por lo que no es extraño que de vez en cuando se descubran cierto tipos de errores en ellas. Aplicaciones como Facebook, en la que hace días se descubrió un grave fallo que expuso fotografías de casi 7 millones de usuarios, o WhatsApp suelen estar en el punto de mira. En esta ocasión le ha llegado el turno a ES File Explorer, popular explorador de archivos de Android, donde se ha detectado una vulnerabilidad crítica.

ES File Explorer es una de las aplicaciones más populares para Android y se trata de un explorador de archivos que permite mover, copiar, pegar o eliminar fotografías de la memoria interna a la tarjeta SD. Un investigador de seguridad informática francés, llamado Baptiste Robert, ha descubierto una vulnerabilidad crítica en la aplicación, que permite a terceros acceder a los archivos del teléfono móvil siempre que estén conectados a la misma red WiFi, como informan desde Techcrunch.

Según la cuenta de Twitter de este investigador, cada vez que el usuario abre la aplicación ES File Explorer "se inicia un servidor HTTP abierto localmente en el puerto 59777". Gracias a ese puerto un ciberdelincuente puede enviar comandos JSON al destino permitiendo listar todas las fotografías, videos, archivos, aplicaciones e información del dispositivo. Además, también apunta que serían capaces de lanzar o desinstalar una aplicación.

Descubren un fallo de seguridad en ES File Explorer

Baptiste Robert también ha publicado un video en su cuenta de YouTube en el que muestra el proceso. Con una sola línea de código demostró cómo podía extraer imágenes, videos y nombres de aplicaciones, o incluso agarrar un archivo de la tarjeta de memoria de otro dispositivo en la misma red sin que la víctima se diera cuenta.

El script incluso permite que un atacante inicie de forma remota una aplicación en el dispositivo de la víctima. Las versiones afectadas de la aplicación son las 4.1.9.5.2 y superiores, ya que tienen el puerto abierto. El propio investigador opina que no se trataría de un fallo, sino de una función que se ha implementado en la propia aplicación "por diseño".

Además, también refleja que no hay solución alguna, excepto usar los datos móviles al abrir la aplicación o, directamente, desinstalarla. EStrongs, empresa responsable de la aplicación, no se ha pronunciado al respecto por el momento.